Este domingo se conoció que varias agencias de Estados Unidos habían sido víctimas de un ciberataque a gran escala, que en primer lugar involucra al United States Department of the Treasury, “Departamento del Tesoro de Estados Unidos” y U.S. Department of Commerce, «Departamento de Comercio de EEUU«.

Sin embargo, este ciberataque se hizo empleando una puerta trasera en un software que es ampliamente utilizado en la National Telecommunications and Information Administration (NTIA), “Administración Nacional de Telecomunicaciones e Información”, así como las cinco ramas del ejército de los Estados Unidos.

Pero igualmente se usa en otras organizaciones gubernamentales prominentes con datos e infraestructura crítica como el United States Department of Defense (DOD), “Departamento de Defensa de los Estados Unidos”, el U.S. Department of State, “Departamento de Estado”.

La National Aeronautics and Space Administration (NASA), “Administración Nacional de Aeronáutica y el Espacio”, la National Security Agency (NSA), “Agencia de Seguridad Nacional”, pero también el United States Postal Service (USPS), «Servicio Postal de los Estados Unidos”.

También la National Oceanic and Atmospheric Administration (NOAA), «Nacional de Administración Oceánica y Atmosférica«, el United States Department of Justice (DOJ), “Departamento de Justicia” y hasta el Executive Office of the President of the United States (EOP), “Oficina del presidente de los Estados Unidos”.

Por ahora algunos medios como The Washington Post, señalaron que algunos informantes apuntan a que estos actores están patrocinados por un estado y que supuestamente trabajan para Rusia.

Estos actores, se encargaron de monitorear el tráfico de correo electrónico interno como parte de una campaña generalizada de ciberespionaje a todas las agencias gubernamentales de Estados Unidos.

Según el WP, citando fuentes que no fueron identificadas, dijo que los últimos ataques fueron obra de APT29 o Cozy Bear, el mismo grupo de piratería que se cree que orquestó una violación de la firma de ciberseguridad FireEye que tiene su sede en California, Estados Unidos.

Este grupo de hackers están afiliados al Службы внешней разведки Российской Федерации (свр рф), “Servicios de Inteligencia Exterior de la Federación de Rusia”, también conocido como SVR, citando fuentes no identificadas

La empresa ciberseguridad FireEye una de las firmas de ciberseguridad más grandes del mundo, dijo el martes pasado, que se convirtió en víctima de un ataque patrocinado por el estado por un «actor de amenazas altamente sofisticado«.

En este ciberataque, se le robó a esta firma su arsenal de herramientas de prueba de penetración del Red Team que utiliza para probar las defensas de sus clientes.

FireEye dijo que está investigando activamente coordinadamente con el Federal Bureau of Investigation (FBI), “Buró Federal de Investigaciones” y otros socios clave, incluido Microsoft.

En este caso del ciberataque a FireEye, tanto el The New York Times como el The Washington Post informaron que el FBI entregó la investigación a sus especialistas rusos y que el ataque probablemente había sido obra de este grupo ruso APT29.

Por ahora, el motivo y el alcance total de qué inteligencia se vio comprometida siguen sin estar claros, pero hay indicios de que estos ciberdelincuentes manipularon una actualización de software lanzada por el proveedor de infraestructura de TI con sede en Texas SolarWinds.

Según la versión que se maneja hasta el momento, es que a principios de este año este grupo manipuló este sistema para infiltrarse en las redes de las agencias gubernamentales, así como en FireEye en lo que se conoce como un ataque de cadena de suministro altamente sofisticado.

Los productos de seguridad y redes de SolarWinds son utilizados por más de 300,000 clientes en todo el mundo, incluidas las empresas Fortune 500, agencias gubernamentales e instituciones educativas, así como otros gobiernos alrededor del mundo.

Durante el ataque a FireEye, a través del software de SolarWinds, la firma de ciberseguridad ha reportado que está rastreando la campaña de intrusión del grupo ruso, bajo el nombre de «UNC2452«, que se aprovechó de las actualizaciones del software empresarial SolarWinds Orion.

A esta actualización, se le incluyó un troyano que se encargó de distribuir una puerta trasera llamada SUNBURST. “Esta campaña puede haber comenzado ya en la primavera de 2020 y actualmente está en curso«, dijo la empresa de ciberseguridad FireEye en un análisis del domingo.

«La actividad posterior al compromiso después de este compromiso de la cadena de suministro ha incluido el movimiento lateral y el robo de datos. La campaña es el trabajo de un actor altamente calificado y la operación se llevó a cabo con una seguridad operativa significativa«.

Los datos recabados del ataque, muestran que la versión falsa del complemento SolarWinds Orion, este disfraza su tráfico de red como el protocolo del Orion Improvement Program (OIP), “Programa de Mejora de Orion“ y se comunica a través de HTTP a servidores remotos para recuperar y ejecutar comandos maliciosos.

Estos comandos remotos, cubren toda una gama de tareas del software espía, incluidos los comandos para transferir y ejecutar archivos, perfilar y reiniciar el sistema de destino y deshabilitar ciertos servicios del sistema.

Este programa que fue modificado con el troyano, se emplea principalmente para recopilar datos de estadísticas de uso y rendimiento de los usuarios de SolarWinds con el fin de mejorar el producto. Pero, una vez modificado, se convierte en una herramienta espía.

También se pudo conocer que el tráfico de las direcciones IP utilizadas para la campaña espía fueron ofuscadas por servidores VPN ubicados en Estados Unidos, para permitir a la víctima que pueda evadir la detección de los firewalls.

La empresa Microsoft también confirmó los hallazgos en un análisis separado, indicando que el ataque aprovechó la confianza asociada con el software SolarWinds para insertar código malicioso como parte de una campaña más grande.

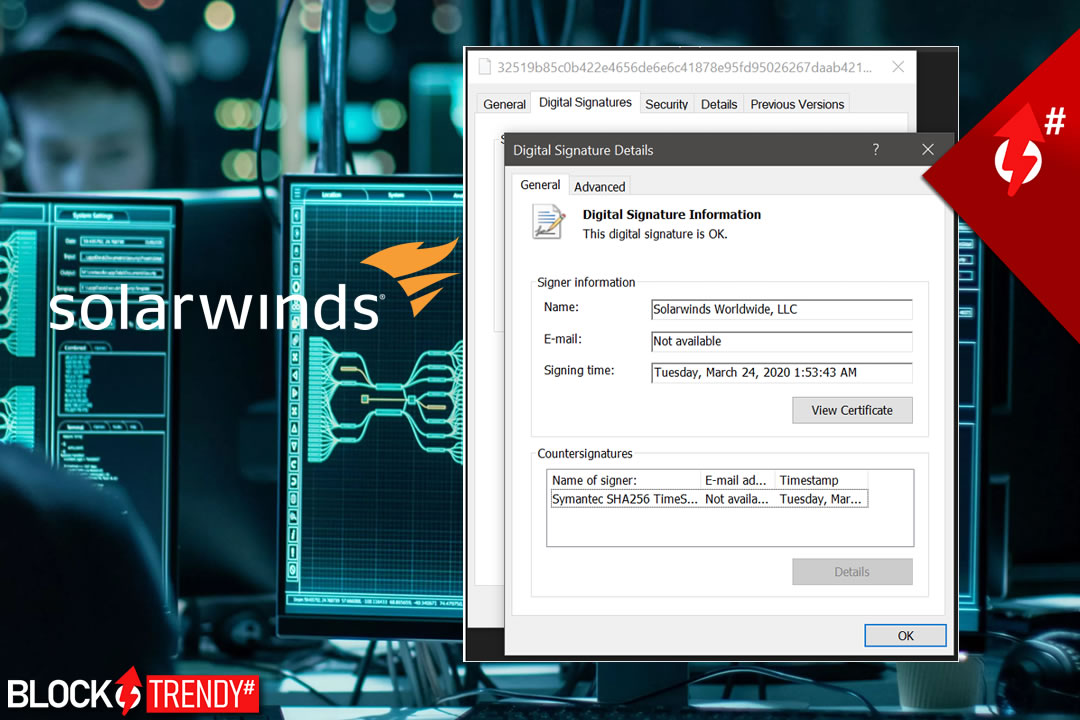

«Se incluyó una clase de software malicioso entre muchas otras clases legítimas y luego se firmó con un certificado legítimo«, dijo Microsoft.

Este caso de ciberespionaje ha sido tan grave que provocó una reunión de emergencia el sábado del National Security Council (NSC), “Consejo de Seguridad Nacional” en la Casa Blanca, según versiones de personas familiarizadas con el tema que Reuters informó este domingo.

Los funcionarios estadounidenses no han dicho mucho públicamente más allá de que el Departamento de Comercio, confirmó que hubo una violación en una de sus agencias y que pidieron a la Cybersecurity and Infrastructure Security Agency (CISA), “Agencia de Seguridad de Infraestructura y Ciberseguridad” y al FBI que investigaran.

En el reporte de la agencia noticiosa, se señala que el portavoz del NSC, John Ullyot, señaló que “están tomando todas las medidas necesarias para identificar y remediar cualquier posible problema relacionado con esta situación“.

Por los momentos la empresa SolarWinds, ha hecho público un anuncio advirtiendo a sus clientes sobre el ataque y recomendándoles que actualicen a la versión 2020.2.1 HF 1 de Orion Platform lo antes posible para garantizar la seguridad de su entorno.

Queda por determinar, si este evento pudiera ser utilizado por el presidente Donald J. Trump y su campaña para afianzar sus consideraciones acerca de que «supuestamente» las elecciones fueron manipuladas por un gobierno extranjero.

BlockTrendy Exclusión de Responsabilidad: BlockTrendy invita a los lectores a hacer su propia investigación antes de tomar por ciertas o verdaderas las noticias que usted reciba de nuestro sitio o de algún otro, en consecuencia, BlockTrendy, no es responsable, directa o indirectamente, de cualquier decisión, daño o pérdida causada o supuestamente causada por o en conexión con la noticia que usted ha leído aquí. Se entiende expresamente que esta nota se ha realizado con fines informativos únicamente. – BlockTrendy Disclaimer: BlockTrendy invites readers to do their own research before taking the news you receive from our site or from someone else to be true or correct, therefore BlockTrendy is not responsible, directly or indirectly, for any decision, damage or loss caused or allegedly caused by or in connection with the news that you have read here. It is expressly understood that this note has been made for informational purposes only. –

0 Comments